Elite Proxy Switcher

Socks Proxy Checker

WeVPN | خرید vpn | خرید فیلتر شکن | خرید وی پی ان

بالا بردن سرعت اینترنت با استفاده از dns

توانایی بررسی عملکرد supernetting , subnetting , IP addressing

توانایی بررسی عملکرد Remote Access Protocols

توانایی بررسی عملکرد preparing for برای Network installation

توانایی بررسی عملکرد maintaining یک شبکه

توانای انجام troubleshooting یک شبکه

شبکه تان آدرسهای IP محدود 131.107.0.0:16 اختصاص پیدا کرده است اگر بخواهید شبکه را به 25 subnet تعداد 2000 کامپیوتر موجود باشد تقسیم کنید باید چه آدرس subbetmask را برای شبکه انتخاب کنید جواب را به دو حالت پیشوند شبکه و دهدهی نمایش دهید.

Free Web Proxy • Unblock YouTube

netstat مخفف network statistics یک ابزار خط فرمان است که اتصالات شبکه را (هم به داخل و هم به خارج)، جداول هدایت کردن بستهها و تعدادی از آمار رابطههای شبکهای را نشان میدهد. این دستور در یونیکس و سیستمعاملهای شبه یونیکس و سیستمعاملهایی با پایهٔ ویندوز انتی وجود دارد.

این ابزار برای پیدا کردن مشکلات در شبکه و برآوردگر حجم اطلاعات رد و بدل شده در شبکه به عنوان یک اندازهگیر عملکرد استفاده میشود.

پارامترهای ورودی

پارامترهایی که در ورودی همراه وارد میشوند باید با - شروع شوند(در ویندوز امکان استفاده از / نیز وجود دارد)

a- : نمایش تمامی اتصالات TCP و UDP فعال در کامپیوتر.

e- : نمایش آماری مربوط به اترنت، از قبیل تعداد بایتها و بستههای دریافتی و ارسالی. این پارامتر میتواند با s- نیز ترکیب شود.

f- : نمایش FQDN برای آدرسهای خارجی.(فقط در ویندوز Vista و سیستم عاملهای جدیدتر)

g- : نمایش کارتهای شبکه و آمار آنها.(در ویندوز موجود نیست، ipconfig میتواند این کار را در ویندوز انجام دهد)

n- : نمایش ارتباطهای TCP فعال، هر چند که آیپیها و پورتها را به صورت عددی نمایش میدهد و تلاشی برای تشخیص نام آنها نمیکند.

o- : نمایش اتصالهای TCP فعال به همراه PID مربوط به آن اتصال.

p- : در ویندوز و بیاسدی، پروتکل مربوط به اتصال را نمایش میدهد.(TCP، UDP، ICMP، IP، ...)

p- : در لینوکس فرایندهای مربوط به اتصال را نشان میدهد.

P- : در سولاریس، پروتکل مربوط به اتصال را نمایش میدهد.(TCP، UDP، ICMP، IP، ...)

r- : جدول هدایت آیپیها را نشان میدهد.

s- : نمایش آمار به تفکیک پروتکل.

متغییرهای پشتیبانیشده

نتاستات متغییرهای زیر را در آمار خروجی خود پشتیبانی میکند:

• پروتکل - نام پروتکل (TCP یا UDP)

• آدرس محلی -

• آدرس خارجی -

• وضعیت ارتباط -

ping یک ابزار شبکهای است که برای آزمایش میزان دسترسیپذیری یک میزبان در شبکهٔ پروتکل اینترنت به کار میرود و میتواند زمان رفت و برگشت برای بستههای فرستاده شده از میزبان تا یک رایانهٔ مقصد را بر حسب میلی ثانیه محاسبه کند.

ping به وسیله فرستادن یک بسته درخواست انعکاس با پروتکل ICMP به هدف منتظر ماندن برای گرفتن پاسخ از نوع ICMP عمل میکند. در این فرایند زمان رفت و برگشت محاسبه میشود و هر گونه از دست دادن بسته ثبت میشود. در آخر نتیجه چاپ شده از این فرایند، جمعبندیهای آماری از پاسخ بستههای رسیده شامل بیشترین، کمترین، میانگین زمان رفت و برگشت بستهها و گاهی انحراف معیار از این میانگین خواهد بود.

کاربرد ابزار ping بیشتر برای آزمایش وصل بودن یا نبودن کامپیوتر میزبان میباشد، اگر شبکه ارتباطی به درستی ایجاد شده باشد زمان تأخیر بین دو کامپیوتر به نمایش در خواهد آمد. ping گزینههای خط فرمانی مختلفی دارد که در هر سیستمعاملی متفاوت است که میتواند بنا به نیاز ما حالتهای خاص عملیاتی را فعال کند. این گزینهها میتوانند سایز بستهٔ آزمایشی را تغییر اندازه دهد، یا انجام ping به صورت تکراری برای دفعات محدود یا انجام دادن ping flood (نوعی از حملات DoS]) هست.

ifconfig (کوتاه شدهٔ interface configurator) یک ابزار مدیریتی به منظور پیکربندی، کنترل و پرسوجوی پارامترهای تیسیپی/آیپی رابط شبکه از خط فرمان به کار میرود.

این دستور برای اشکالزدایی (به انگلیسی: Debugging) استفاده میشود. این دستور برای نمایش اطلاعات کانفیگ شبکه، تنظیم آدرس آیپی و ماسک زیرشبکه و یا ساخت دگرنام (به انگلیسی: Alias) برای اینترفیسها به کار میرود. در صورتی که ipconfig بدون هیچ متغیری استفاده شود، وضعیت کنونی واسط فعال را نشان میدهد؛ و اگر نام اینترفیس ذکر شود فقط وضعیت کنونی آن واسط ِ خاص را نشان میدهد.

پارامتر -a در لینوکس و /all در ویندوز برای نمایش وضعیت تمامی اینترفیس

اد هوک (به لاتین: Ad hoc) اصطلاحی لاتین است به معنی «برای این [منظور]» است و معمولاً بیانگر رهیافتهایی است که برای حل یک مشکل یا وظیفهٔ خاص بکار برده میشوند و برای مقاصد دیگر قابل استفاده نیستند.

واژۀ نزدیک فارسی برای آن، «موردی» است. برای نمونه Ad-hoc Reports را میتوان «گزارشهای موردی» ترجمه کرد.

Ad hoc همچنین میتواند به صورت راه حلهای موقت، تغییر زمینه برای ایجاد معانی جدید، برنامه ریزی نامناسب یا حوادث بداهه نیز ترجمه شود.

مدل اتصال متقابل سامانههای باز (به انگلیسی: Open Systems Interconnection (OSI) model) که گاه «مدل هفت لایه اُ اِس آی» نیز خوانده میشود، توصیفی مفهومی و مجرد از لایههایی است که دو یا چند سیستم مخابراتی یا شبکه کامپیوتری از طریق آن به یکدیگر متصل میشوند. مدل OSI سعی بر توضیح چگونگی ارتباط دو سیستم انتقال اطلاعات بر پایه انواع رسانهها در یک شبکه کامپیوتری را دارد.

مدل OSI یک معماری شبکه نیست، چون هیچ سرویس یا پروتکلی در آن تعریف نمیشود. بلکه یکی از مدلهای استاندارد و پذیرفته شده است که برای طراحی یا توصیف شبکههای مخابراتی به کار میرود.

این مدل دارای هفت لایهاست. در این مدل بالاترین لایه، لایه ۷ و پایینترین لایه، لایه ۱ است.

لایه ۱: لایه فیزیکی اولین لایه

لایه ۲: لایه پیوند داده

لایه ۳: لایه شبکه

لایه ۴: لایه انتقال

لایه ۵: لایه نشست

لایه ۶: لایه نمایش

لایه ۷: لایه کاربرد

لایه فیزیکی

لایه فیزیکی در مدل مرجع OSI به ویژگیهای سخت افزاری کارت شبکه اشاره میکند . لایه فیزیکی به مواردی از قبیل زمانبندی و ولتاژ برقی که قرار است در رسانه منتقل شود اشاره میکند . این لایه تعیین میکند که به چه شکل قرار است اطلاعات خود را و از طریق چه رسانهای انتقال دهیم، برای مثال رسانه ما سیمی است یا تجهیزات بی سیم ؟ در واقع لایه فیزیکی تعیین میکند که اطلاعات چگونه دریافت و ارسال شوند . عملیات Coding نیز که به معنای تعیین کردن صفر و یک در رسانه است در این لایه انجام میشود .

لایه پیوند داده

لایه پیوند به خودی خود به دو زیر لایه به نامهای MAC که مخفف Media Access Control و LLC که مخفف Logical Link Control هست تقسیم میشود . زیر لایه MAC همانطوری که از نامش پیداست شناسه سخت افزاری کامپیوتر که در واقع همان آدرس MAC کارت شبکه است را به شبکه معرفی میکند . آدرس MAC آدرس سخت افزاری است که در هنگام ساخت کارت شبکه از طرف شرکت سازنده بر روی کارت شبکه قرار داده میشود و در حقیقت Hard Code میشود .این در حقیقت مهمترین فاکتوری است در آدرس دهی که کامپیوتری از طریق آن بستههای اطلاعاتی را دریافت و ارسال میکند . زیر لایه LLC وظیفه کنترل Frame Synchronization یا یکپارچه سازی فریمها و همچنین خطایابی در لایه دوم را بر عهده دارد .

لایه شبکه

وظیفه لایه شبکه این است که چگونگی رسیدن دادهها به مقصد را تعیین کند . این لایه وظایفی از قبیل آدرس دهی، مسیریابی و پروتکلهای منطقی را عهده دار است . لایه شبکه مسیرهای منطقی یا Logical Path بین مبدا و مقصد ایجاد میکند که به اصطلاح مدارهای مجازی یا Virtual Circuits نامگذاری میشوند، این مدارها باعث میشوند که هر بسته اطلاعاتی بتواند راهی برای رسیدن به مقصدش پیدا کند . لایه شبکه همچنین وظیفه مدیریت خطا در لایه خود، ترتیب دهی بستههای اطلاعاتی و کنترل ازدحام را نیز بر عهده دارد .ترتیب بستههای اطلاعاتی بسیار مهم است زیرا هر پروتکلی برای خود یک حداکثر اندازه بسته اطلاعاتی تعریف کرده است . برخی اوقات پیش میآید که بستههای اطلاعاتی از این حجم تعریف شده بیشتر میشوند و به ناچار اینگونه بستههای به بستههای کوچکتری تقسیم میشوند و برای هر کدام از این بستههای اطلاعاتی یک نوبت یا Sequence داده میشود که معلوم شود کدام بسته اول است و کدام بسته دوم و .... به این عدد به اصطلاح Sequence Number هم گفته میشود .

وقتی بستههای اطلاعاتی در مقصد دریافت شدند، در لایه شبکه این Sequence Numberها چک میشود و به وسیله همین Sequence Number است که اطلاعات به حالت اولیه باز میگردند و تبدیل به اطلاعات اولیه میشوند . در صورتیکه یکی از این بستههای به درستی دریافت نشود در همان لایه شبکه از طریق چک کردن این عدد مشخص میشود که کدام بسته اطلاعاتی دریافت نشده است و طبیعتا مجددا در خواست داده میشود .

لایه انتقال

لایه انتقال وظیفه نگهداری و کنترل ریزش اطلاعات یا Flow Control را بر عهده دارد . اگر به خاطر داشته باشید سیستم عامل ویندوز به شما این اجازه را میدهد که همزمان از چنیدن نرم افزار استفاده کنید . خوب همین کار در شبکه نیز ممکن است رخ بدهد، چندین نرم افزار بر روی سیستم عامل تصمیم میگیرند که بصورت همزمان بر روی شبکه اطلاعات خود را منتقل کنند . لایه انتقال اطلاعات مربوط به هر نرم افزار در سیستم عامل را دریافت و آنها را در قالب یک رشته تکی در میآورد . همچنین این لایه وظیفه کنترل خطا و همچنین تصحیح خطا در هنگام ارسال اطلاعات بر روی شبکه را نیز بر عهده دارد . بصورت خلاصه وظیفه لایه انتقال این است که از رسیدن درست اطلاعات از مبدا به مقصد اطمینان حاصل کند، انواع پروتکلهای اتصال گرا یا Connection Oriented و غیر اتصال گرا Connection Less در این لایه فعالیت میکنند .

لایه جلسه

وقتی دادهها به شکلی قابل درک برای ارسال توسط شبکه در آمدند، ماشین ارسال کننده بایستی یک Session با ماشین مقصد ایجاد کند . منظور از Session دقیقا شبیه ارتباطی است که از طریق تلفن انجام میشود، شما برای ارسال اطلاعات از طریق تلفن حتما بایستی با شخص مورد نظرتان تماس برقرار کنید .اینجا زمانی است که لایه نشست وارد کار میشود، این لایه وظیفه ایجاد، مدیریت و نگهداری و در نهایت خاتمه یک Session را با کامپیوتر مقصد بر عهده دارد .نکته جالب در خصوص لایه نشست این است که بیشتر با لایه کاربرد مرتبط است تا لایه فیزیکی، شاید فکر کنید که بیشتر Sessionها بین سخت افزارها و از طریق لینکهای شبکه ایجاد میشوند اما در اصل این نرم افزارهای کاربردی هستند که برای خود Session با نرم افزار مقصد ایجاد میکنند . اگر کاربری از تعدادی نرم افزار کاربردی استفاده میکند، هر کدام از این نرم افزاها به خودی خود میتوانند یک Session با نرم افزار مقصد خود برقرار کنند که هر کدام از این Sessionها برای خود یک سری منابع منحصر به فرد دارد.

لایه نمایش

فعالیت لایه نمایش یا Presentation تا حدی پیچیده است اما همه کارهایی که این لایه انجام میدهد را میتوان در یک جمله خلاصه کرد، لایه نمایش اطلاعات را از لایه کاربرد دریافت میکند و در قالبی در میآورد که برای لایههای پایینتر قابل درک باشد . همچنین برعکس این عمل را نیز انجام میدهد یعنی زمانی که اطلاعاتی از لایه نشست یا Session به این لایه وارد میشود، این اطلاعات را به گونهای تبدیل میکند که لایه کاربرد بتواند آنها را درک کرده و متوجه شود . دلیل اهمیت این لایه این است که نرم افزارها اطلاعات را به شیوهها و اشکال مختلفی نسبت به یکدیگر بر روی شبکه ارسال میکنند . برای اینکه ارتباطات در سطح شبکهها بتوانند برقرار شوند و به درستی برقرار شوند شما بایستی اطلاعات را به گونهای ساختار دهی کنید که برای همه انواع شبکهها استاندارد و قابل فهم باشد. بطور خلاصه وظیفه اصلی این لایه قالب بندی اطلاعات یا Formatting اطلاعات است . معمولا فعالیتهایی نظیر رمزنگاری و فشرده سازی از وظایف اصلی این لایه محصوب میشود .

لایه کاربرد

بالاترین لایه در مدل مرجع OSI لایه کاربرد یا Application است . اولین نکتهای که در خصوص لایه کاربرد یا Application باید بدانید این است که به هیچ عنوان این لایه با نرم افزارهای کاربردی ارتباطی ندارد و صرفا یک تشابه اسمی است .در عوض این لایه محیطی را ایجاد میکند که نرم افزارهای کاربردی بتوانند از طریق آن با شبکه ارتباط برقرار کنند . برای اینکه درک بهتری از لایه کاربرد داشته باشید فرض کنید که یک کاربر با استفاده از نرم افزار Internet Explorer قصد دارد از طریق پروتکل FTP یک فایل را در شبکه منتقل کند . در این مورد لایه کاربرد به وظیفه برقراری ارتباط با پروتکل FTP برای انتقال فایل را بر عهده دارد . این پروتکل بصورت مستقیم برای کاربران قابل دسترسی نیست، کاربر بایستی با استفاده از یک نرم افزار رابط مانند Internet Explorer برای برقراری ارتباط با پروتکل مورد نظر استفاده کند . بصورت خلاصه در تعریف کارایی این لایه میتوان گفت که این لایه رابط بین کاربر و شبکه است و تنها قسمتی از این مدل هفت لایهای است که کاربر تا حدی میتواند با آن ارتباط برقرار کند.

| OSI Model | ||||

|---|---|---|---|---|

| Data unit | Layer | Function | ||

| Host layers |

Data | ۷. Application | Network process to application | |

| ۶. Presentation | Data representation and encryption | |||

| ۵. Session | Interhost communication | |||

| Segment | ۴. Transport | End-to-end connections and reliability | ||

| Media layers |

Packet | ۳. Network | Path determination and logical addressing | |

| Frame | ۲. Data Link | Physical addressing | ||

| Bit | ۱. Physical | Media, signal and binary transmission | ||

network traffic analyzer

tcpdump

netsh wlan show profile name=profilename key=clear

1) Cloud Shark

2) Sysdig

3) Mojo Packets

4) Colasoft

5) Debookee

6) Omnipeek

7) Ettercap

8) SmartSniff

9) EtherApe

10) SolarWinds

11) PRTG monitor

Download the Free Nmap Security Scanner for Linux/Mac/Windows

Snort - Network Intrusion Detection & Prevention System

Free Debugging Tool - Download Fiddler Everywhere - Progress Telerik

winpcap

بدون استفاده از ابزارهای مناسب Network Monitoring مدیریت و نگهداری شبکهها و دیتا سنترهای گسترده و پیچیده کاری بسیار دشوار و در بعضی مراحل محال میباشد. از وظایف شرکتهای خدمات دهنده شبکه، نظارت دائمی بر تمامی حجم و ترافیکهای شبکه از بخشهای مختلف اجزای دیتا سنتر میباشد تا بتوانند با گزارش گیری و کنترل و مانیتور شبکه تدابیر بهینهای را بسنجند.

فاکتورهای نرم افزارهای گزارش گیری از عملکرد شبکه

مانیتورینگ تمام بستر توپولوژیهای شبکه

گزارش گیری از تجهیزات سخت افزاری شبکه

تشخیص و گزارش از تمامی مشکلات پیش آمده در سطح نرم افزار و سخت افزار و سیستم عامل

مانیتور و کنترل تمام لینکهای ارتباطی

کنترل پهنای باند و ترافیک شبکه

تجزیه و تحلیل شبکه و دیتا سنتر

مدیریت و بهینه سازی تغیرات و پیکر بندیهای دیتا سنتر و شبکه

کنترل تمام کاربران تحت شبکه

کنترل و نظارت بر عملکرد تمامی سرورهای فیزیکی و مجازی

کنترل بر عملکرد دیتا بیسها

نظارت و مدیریت تمامی وب سایتهای سازمانی

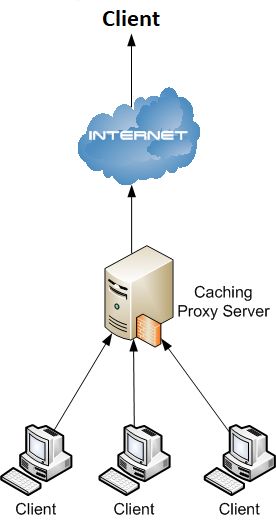

پروکسی در لغت به معنای "وکیل" و "به نیابت کسی کاری را انجام دادن" است. در دنیای اینترنت پروکسی به کامپیوتری گفته میشود که به سایر کامپیوترها اجازه میدهد تا از طریق آن با مقصدشان یک ارتباط غیر مستقیم برقرار کنند.

مثال: فرض کنید شما در یک اداره کار میکنید. هر اتاق این اداره یک خط تلفن دارد که به تلفنخانه مرکزی اداره وصل است. حال اگر شما بخواهید از اداره به منزلتان زنگ بزنید لازم است یک شماره (مثلا ٩) را بگیرید و بعد از تلفنچی اداره بخواهید که شماره تلفن منزلتان را گرفته و به شما وصل کند. نقش تلفنخانه و تلفنچی در این مثال دقیقا مانند نقش پروکسی در اینترنت است. وقتی کامپیوتری از طریق پروکسی به اینترنت وصل است و میخواهد به یک فایل دسترسی پیدا کند، ابتدا درخواستش را به پروکسی میفرستد. سپس پروکسی به کامپیوتر مقصد متصل شده و فایل درخواستی را دریافت میکند و بعد آن را برای کامپیوتر درخواست کننده میفرستد.

شکل بالا ارتباط مستقیم بین کامپیوترهای سرویس دهنده و سرویس گیرنده را نمایش میدهد. همانطور که میبینید عملا هیچ ارتباط مستقیمی بین کامپیوتر سرویس دهنده و کامپیوتر سرویس گیرنده وجود ندارد. پروکسی در اینجا به عنوان یک واسطه عمل میکند و عملا هیچ ارتباط مستقیمی بین کامپیوترهای سرویس دهنده و سرویس گیرنده وجود ندارد.

● بالا بردن امنیت شبکه:

گاهی مدیران شبکه برای بالا تر بردن کیفیت در خدمات امنیت شبکههای کامپیوتری و حفاظت کاربران در برابر هکرها از پروکسی استفاده میکنند. در این حالت به جای این که تک تک کاربران مستقیما به اینترنت متصل شوند، همگی از طریق یک پروکسی به اینترنت وصل میشوند. به این ترتیب مدیر شبکه میتواند با نصب فایروال و سایر نرم افزارهای امنیتی و با نظارت بر پروکسی از کل شبکه تحت مدیریتش محافظت کند.

● اعمال محدودیت برای کاربران

گاهی علت استفاده مدیران شبکه از پروکسی، اعمال محدودیت بر کاربران است. البته توجه کنید که اعمال محدودیت، صرفا به معنی فیلترینگ یا سانسور نیست بلکه ممکن است مدیر شبکه فقط استفاده از برخی نرم افزارها (مانند چت) را برای کاربرانش ممنوع نماید.

● کش کردن(Caching)

یکی از کاربردها مهم پروکسی انجام کش است. کش به یک نسخه بایگانی شده از محتویات اینترنت بر روی پروکسی گویند. فرض کنید در شبکهای که از پروکسی استفاده میکند چند صد کاربر وجود دارد. حال یکی از این کاربران مخواهد اخبار سایت آزما را بخواند، لذا درخواستی را به پروکسی فرستاده و پروکسی نیز صفحه مورد نظر را از سایت آزما گرفته و برایش ارسال میکند. در اینجا پروکسی میتواند یک نسخه از این صفحه را بر رویهارد دیسکش ذخیره کند. حال اگر کاربر دیگری تقاضای همین صفحه را بکند دیگر لازم نیست پروکسی مجددا به سایت آزما مراجعه کند، بلکه خیلی راحت نسخهای که رویهارد دیسکش ذخیره شده را برای وی میفرستد. با انجام این کار هم به سرعت و کارایی شبکه اضافه میشود و هم از ترافیک و بار شبکه کاسته میگردد. البته انجام عمل کش، الگوریتم پیچیدهای دارد و پروکسی باید به نحوی این کار را انجام دهد تا از ارسال اطلاعات تاریخ گذشته اجتناب شود.

● حفظ هویت

علت استفاده بعضی کاربران از پروکسی، مخفی ماندن و شناسایی نشدن است، زیرا از دید کامپیوتر میزبان، آن کسی که تقاضای اطلاعات کرده پروکسی است نه کاربر. البته هر کس برای مخفی کاری دلایل خاص خود را دارد. ممکن است شما یک شخص معروف باشید و نخواهید کسی بفهمد که شما از چه سایتهایی بازدید کرده اید. حالت دیگر این است که یک هکر بخواهد به یک سیستم نفوذ کند و هیچ ردپایی از خود بجا نگذارد.

توجه داشته باشید که همه پروکسیها برای مخفی کاری مناسب نیستند و از این نظر به دو دسته ناشناس(Anonymous) و غیر ناشناس(Non Anonymous) تقسیم میشوند. پروکسیهای ناشناس، هویت فردی که ازشان استفاده میکند را حفظ میکنند در حالی که پروکسیهای غیر ناشناس هویت آدرس کاربرشان را به کامپیوتر هدف اطلاع میدهند.

● تحت نظر گرفتن و سرقت اطلاعات

به مثالی که در اول این بحث آورده شد برگردید. همواره برای تلفنچی اداره این امکان وجود دارد که به مکالمات شما گوش دهد و از کارتان سر درآورد. عین همین مسئله برای پروکسی صادق است. گاهی یک سازمان امنیتی یا یک نهاد دولتی اقدام به ایجاد پروکسی عمومی میکند و سعی میکند با تحت نظر قرار دادن کسانی که از پروکسی آنها استفاده میکنند، اقدام به شناسایی هکرها و خرابکاران کند. گاهی نیز این هکرها و دزدان اینترنتی هستند که اقدام به ایجاد پروکسی میکنند و قصدشان این است تا با زیر نظر گرفتن کاربران، اطلاعات مهم آنها مثل شماره کارت اعتباری و پسوردها را سرقت کنند.

● آدرس پروکسی

آدرس پروکسی که قصد استفاده از آن را دارید نباید در لیست سیاه مخابرات باشد و گرنه کار نخواهد کرد. عملا این امکان برای سانسور کنندگان وجود ندارد که آدرس تمام پروکسیها را در لیست سیاهشان قرار دهند؛ چون هر روزه هزاران پروکسی شروع به کار میکنند و صدها عدد نیز از ارائه سرویس باز میمانند. کنترل و شناسایی همه پروکسیها برای سانسور کنندگان کاری غیر ممکن است.

● پروکسی عمومی

بسیاری از پروکسیها توسط سازمانها و مؤسسات و برای ارائه خدمت به کاربران خودشان ایجاد شده اند. این دسته از پروکسیها از ارائه سرویس به شما امتناع خواهند کرد. برای استفاده از گروهی دیگر از پروکسیها ممکن است نیاز به پسورد داشته باشید. برای این که بتوانید از آنها استفاده کنید باید مشترکشان شوید و آبونمان بپردازید. خوب، اگر قصد پول خرج کردن ندارید تنها گزینه باقیمانده برایتان پروکسیهای عمومی و پروکسیهای حفاظت نشده هستند. پروکسیهای حفاظت نشده در اصل متعلق به مؤسسات و سازمانها هستند و برای استفاده داخلی خودشان طراحی شدهاند ولی به علت ضعف در مدیریت و پیکربندی، به افراد خارج از آن سازمان نیز سرویس میدهند. بدیهی است که عمر این پروکسیها بسیار کوتاه میباشد و به محض این که صاحبان پروکسی به سوء استفاده از پروکسیشان پی ببرند آن را خواهند بست. پروکسی عمومی(Public Proxy) به پروکسی میگویند که برای استفاده رایگان عموم کاربران اینترنت طراحی شده است. عملا چنین پروکسی وجود ندارد؛ چرا که ایجاد و نگهداری یک پروکسی هزینه زیادی برای صاحب آن دارد و در مقابل هیچ منفعتی هم برای او به همراه ندارد (البته بجز وب پروکسیها). بنابراین نسبت به پروکسیهای عمومی به دیده احتیاط نگاه کنید، زیرا ممکن است متعلق به سازمانهای جاسوسی یا دزدان اینترنتی باشد. البته گاهی چنین پروکسیهایی از طرف سازمانهای مبارزه با سانسور هم راه اندازی میشوند.

سخت افزار مورد نیاز

برای هر چه بهتر شدن توانمندیهای Proxy Server، باید سخت افزار آن توانایی تحمل بار مورد انتظار را داشته باشد.

نوع رسانه فیزیکی برای ارتباط با اینترنت

راه حلهای مختلفی برای اتصال به شبکه اینترنت وجود دارد . سادهترین راه، استفاده از مودم و خطوط آنالوگ میباشد . راه دیگر استفاده از ISDN و خطوط دیجیتال است که هم احتیاج به تبدیل اطلاعات از آنالوگ به دیجیتال و برعکس در ارسال و دریافت اطلاعات ندارد و هم از سرعت بالاتری برخوردار است . روش دیگر استفاده از خطهای E1 با ظرفیت انتقال 2 مگا بایت میباشد.

هزینه ارتباط با اینترنت

دو عامل موثر در هزینه اتصال به اینترنت، پهنای باند میباشد . هر چه مرورگرهای اینترنتی بیشتر و زمان استفاده بیشتر باشد، هزینه بالاتر خواهد بود . با توجه به اینکه Proxy Server میتواند با Caching اطلاعات این موارد را بهبود بخشد، بررسی این عامل میتواند در تعیین تعداد Proxyهای مورد استفاده موثر باشد.

نوع و نحوه مدیریت سایت

این عامل نیز در تعیین تعداد Proxyها موثر است . مثلا" اگر در شبکهای مشکل راهبری وجود داشته باشد، با اضافه کردن تعداد Proxyها، مشکل راهبری نیز بیشتر خواهد شد.

پروتکلهای مورد استفاده

Proxy Serverها معمولا" از پروتکلهای TCP/IP و یا IPX/SPX برای ارتباط با Clientها استفاده میکنند . بنابراین برای استفاده از Proxy باید یکی از این پروتکلها را در شبکه استفاده کرد.

* پیشنهاد میشود در شبکههای کوچک با توجه به تعداد کاربرها Proxy Server و Web Server روی یک کامپیوتر تعبیه شوند و در شبکههای متوسط یا بزرگ تعداد serverProxyها بیش از یکی باشد *

برخی از انواع Proxy Server:

cache Proxy : جهتcaching اطلاعات.

web Proxy : جهت جلوگیری از نفوذHackerها و هم چنین تغییر فرمتwebpageها.

Access control Proxy : جهت ضبط اطلاعات و عملکرد کاربران در شبکههای محلی.

Anonymizing Proxy : جهت مخفی نگه داشتن اطلاعات کاربر متقاضی اطلاعات.

Hostile Proxy : معمولا توسط نفوذگران به صورت یک نرم افزار در سرور نصب میشود تا نسبت به شنود کلیه فعالیتهای کاربران برای نصب کننده آن اقدام کند.

Transparent Proxy : بهProxyهایی گفته میشود که از دیدuser در شبکه وجود ندارد، در حالی که وجود داشته و نسبت به انجام اعمال محول شده اقدام میکند.

فیلتر شکنها در واقع نوعی Anonymizing Proxy هستند که اطلاعات مورد نظر شما را از چشم فیلتر به دور نگه میدارند.

هنگامی که شما در محل آدرس مرورگر خود، آدرس سایتی را وارد میکنید و یا در قسمت search یک موتور جستجو، کلمهای را تایپ میکنید، این در خواست تبدیل به یک packet شده و برای ارسال به سمت ISP و از آنجا به سمت سرور اصلی مورد نظر شما آماده میشود. هم چنین پس از رسیدن packet به دست ISP تان، سرور فیلترینگ موجود در ISP با خواندن محتویات آن، از قصد و منظور شما مطلع شده و اجازه و یا عدم اجازه عبور را صادر میکند.

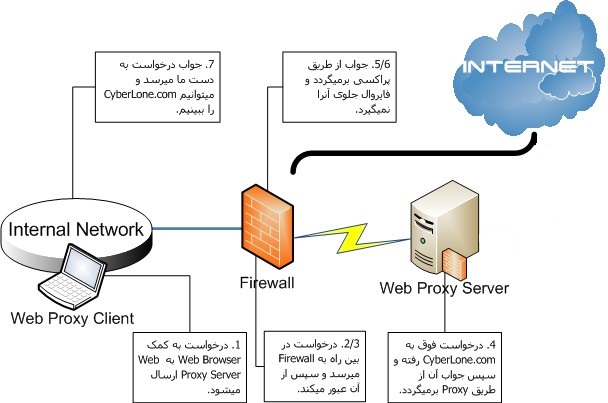

هنگامی که به طور عادی نسبت به وارد کردن کلمه و یا سایتی که فیلتر شده است اقدام میکنید، سرور فیلتر متوجه غیر مجاز بودن درخواست شما شده و پیغام Access Denied را برای شما ارسال میکند . اما اگر از یک سرور Proxy استفاده کنید،موارد زیر اتفاق میافتد:

ابتدا شما درAddress Bar مرورگر،آدرس Proxy Server مورد نظرتان را وارد میکنید.

Home Page سرور Proxy ظاهر شده و از شما میخواهد که آدرس واقعی مورد نظرتان را وارد کنید.

با وارد کردن آدرس مورد نظر درProxy، کلمات واردشده از حالت معمول به حالت کد شده تبدیل شده و به سمت سرور Proxy ارسال میشود.

سرور Proxy که شما به آن وصل شده اید،با بازیابی اطلاعات کد شده،متوجه میشود که با کدام سرور کاردارید.

تقاضای شما از طریق Proxy برای سرور مورد نظرتان ارسال میشود.

اطلاعات مورد نظر شما از سرور اصلی به سمت Proxy ارسال میشود.

سرور پروکسی اطلاعات دریافتی را کد کرده و برای شما ارسال میکند.

و به این ترتیب چه در مسیر رفت ( ارسال تقاضا ) و چه در مسیر برگشت (دریافت اطلاعات)،فیلتر موجوددر ISP متوجه نخواهد شد که شما تقاضای دریافت چه اطلاعاتی را کرده اید.

اما با همه این تفاصیل باید گفت راه مقابله با بدیهای موجود در اینترنت،فیلتر آنها به نحو موجود نیست،چرا که به راحتی میتوان هر فیلتر شکنی را دور زد. راه حل عملی و منطقی این معضل، واکسینه کردن مردم در مقابل این بدیهاست. به عبارت دیگر اگر بتوانیم مردم را از مزایا و معایب مطالب،اطلاعات و اتفاقات اطراف خود مطلع سازیم،آنگاه نیازی به مراقبت دائم از آنها نیست.

وقتی شما به یک وب پراکسی ناشناخته وصل میشوید، عملا اطلاعات شخصی اعم از UserName , Password و یا حتی شماره کارت اعتباری خود را در اختیار آن قرار میدهید تا این اطلاعات را به عنوان واسطه به محل مورد نظر شما برساند. این وسط وب پراکسی هر کاری را میتواند انجام دهد ! میتواند درخواستهای شما رو Sniff کند، از اطلاعات فرستاده شده توسط شما یک کپی بگیرد، هویت شما رو شناسایی کند و یا اینکه اقدام به سرقت هویت Identity Theft بکند.

این موضوعات هنوز در ایران زیاد جدی گرفته نمیشوند که علتش نبود آشنایی کامل با خطراتی هست که ممکن است ما را تهدید کند و همچنین اینکه این خطرات هنوز در کشورما فراگیر نشدهاند راه جلوگیری از سرقت اطلاعات این است که به پراکسی سروری متصل شوید که از SSL برای ایجاد ارتباط امن استفاده میکند یا اینکه از راهکارهایی همچون IPSec استفاده کنید. با اینکار اگر پراکسی SSL همان چیزی هست که باعث میشود وقتی آدرس یک سایت فیلتر شده را با HTTPS بزنید بتوانید وارد ان شوید و IPSec هم برای امن کردن ارتباطات مبتنی بر IP به کار میرود.

پروکسی سرور اطلاعات و ترافیک را رمزگذاری یا کدگذاری نمیکند و به همین خاطر یک هکر نسبتاً حرفهای، با استفاده از ابزارهای مناسب این کار به سادگی میتواند شما را هک کند و به اطلاعات شما دست پیدا کند.

مورد دیگری که در ارتباط با پروکسی سرور وجود دارد این است که کانکشن پروکسی مبتنی بر ارتباط میان دو نرمافزار کانفیگ شده است؛ پس در واقع شما نمیتوانید کل اینترنت خود و یا کامپیوتر خود را به پروکسی سرور متصل کنید، بلکه به طور مثال، صرفاً مرورگر شما است که از طریق پروکسی به اینترنت متصل میشود و سایر بخشهای سیستمتان به شکل عادی (بدون فیلتر) کانکشن برقرار میسازند (مثلاً اگر از نرمافزار مدیریت ایمیل Thunderbird استفاده کنید، این نرمافزار به طور مستقیم به اینترنت متصل خواهد شد.)

به طور کلی، پشنهاد میشود زمانی از پروکسی سرور استفاده کنید که میخواهید محدودیتهای اعمال شده را دور بزنید؛ البته از پروکسیها برای دور زدن محدودیتهای مبتنی بر IP هم میتوانید استفاده کنید. پروکسی سرورها در قالب نسخههای رایگان و نسخههای حرفهایتر که غالباً پولی هستند- در دسترس میباشند.

معرفی بهترین نرم افزارهای امنیت شبکه در سال ۲۰۲۰ - رایان پشتیبان

10 команд Netsh, которые обязан знать каждый админ

6 تا از بهترین نرم افزارهای مدیریت شبکه و اینترنت در ویندوز، مک و لینوکس - انزل وب

آموزش شنود ترافیک شبکه با TCPDump : آموزش TCPDump

سامانه ثبت دامنه اینترنتی با میزبانی داخلی